چگونگی دسترسی راه دور به MyComputer

دو بخش دارد:توقف یک نفوذجلوگیری از نفوذهای آینده

چند چیز ترسناک تر از نفوذ فعال بر روی کامپیوتر شما می باشد. اگر فکر می کنید که کامپیوتر شما در حال حاضر تحت کنترل یک هکر است، اولین چیزی که باید انجام دهید این است که به طور کامل اینترنت را قطع کنید. هنگامی که شما اینترنت را قطع می کنید، با خیال راحت می توانید روی نقطه ورود هکر برای دسترسی به سیستم را جستجو و آن را حذف کنید. بعد از آن که سیستم شما با خیال راحت قفل شد، می توانید اقداماتی برای جلوگیری از نفوذ بیشتر در آینده انجام دهید.

بخش1

توقف یک نفوذ

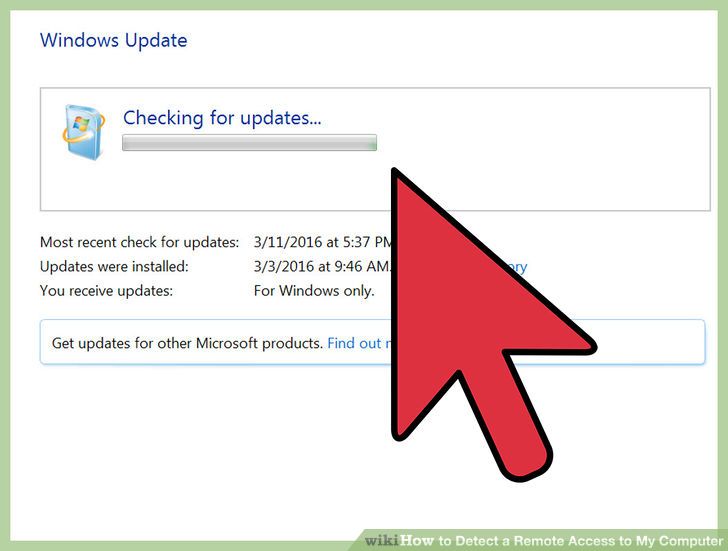

1توجه داشته باشید که کامپیوتر شما بدون اقدام برای نصب به روز رسانی ها ممکن است همچنان روشن به نظر برسد. در بسیاری از رایانه های مدرن به روز رسانی های سیستم به طور خودکار انجام می شود و معمولا شبها زمانی که کامپیوتر استفاده نمی شود این کار صورت می گیرد. اگر کامپیوتر شما هنگامی که از آن استفاده نمی کنید روشن بنظر می رسد، به احتمال زیاد از حالت خواب (اسلیپ) خارج شده تا به روز رسانی ها را نصب کند.

1توجه داشته باشید که کامپیوتر شما بدون اقدام برای نصب به روز رسانی ها ممکن است همچنان روشن به نظر برسد. در بسیاری از رایانه های مدرن به روز رسانی های سیستم به طور خودکار انجام می شود و معمولا شبها زمانی که کامپیوتر استفاده نمی شود این کار صورت می گیرد. اگر کامپیوتر شما هنگامی که از آن استفاده نمی کنید روشن بنظر می رسد، به احتمال زیاد از حالت خواب (اسلیپ) خارج شده تا به روز رسانی ها را نصب کند.- شانس کامپیوتر شما برای این که از راه دور مورد دسترسی قرار بگیرد، در حالتی که دسترسی غیر ممکن نباشد، بسیار کم است. شما می توانید قدم هایی را برای جلوگیری از نفوذ بردارید.

2نشانه های آشکار مبنی بر دسترسی از راه دور را بررسی کنید. اگر موس بدون کنترل شما در حال حرکت است، برنامه هایی در جلوی چشمان شما باز می شوند، و یا فایل هایی به طور جدی حذف می شوند، شما ممکن است با یک مزاحم مواجه باشید. اگر یک نفوذ فعال رخ داده باشد، در اولین گام باید کامپیوتر خود را فورا از برق بکشید و هر گونه کابل اترنت را از آن جدا کنید.

2نشانه های آشکار مبنی بر دسترسی از راه دور را بررسی کنید. اگر موس بدون کنترل شما در حال حرکت است، برنامه هایی در جلوی چشمان شما باز می شوند، و یا فایل هایی به طور جدی حذف می شوند، شما ممکن است با یک مزاحم مواجه باشید. اگر یک نفوذ فعال رخ داده باشد، در اولین گام باید کامپیوتر خود را فورا از برق بکشید و هر گونه کابل اترنت را از آن جدا کنید.- اینترنت با سرعت کم و یا برنامه های ناآشنا لزوما در نتیجه دسترسی از راه دور به کامپیوتر شما نیست.

- بسیاری از برنامه هایی که به طور خودکار به روز رسانی می شوند ممکن است در طول فرایند بروز رسانی صفحات پاپ آپ تولید کرده یا نمایش دهند.

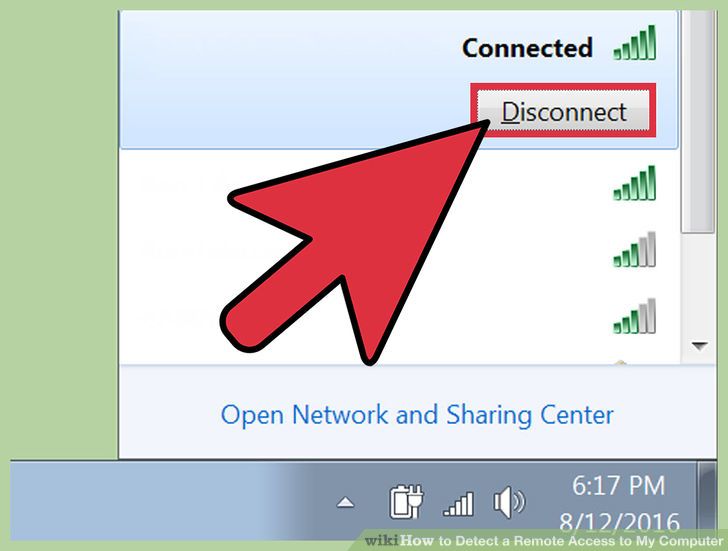

3کابل اینترنت را از کامپیوتر خود جدا کنید. اگر شما به یک نفوذ مشکوک هستید، باید هر چه سریعتر اتصال خود به اینترنت را قطع کنید. همچنین نیاز می باشد که به طور کامل از اینترنت و شبکه سیستم خود را قطع کنید، تا از هر گونه دسترسی بیشتر جلوگیری کرده و مانع از آلودگی مابقی سیستم های دیگر در شبکه شوید.

3کابل اینترنت را از کامپیوتر خود جدا کنید. اگر شما به یک نفوذ مشکوک هستید، باید هر چه سریعتر اتصال خود به اینترنت را قطع کنید. همچنین نیاز می باشد که به طور کامل از اینترنت و شبکه سیستم خود را قطع کنید، تا از هر گونه دسترسی بیشتر جلوگیری کرده و مانع از آلودگی مابقی سیستم های دیگر در شبکه شوید.- هر گونه کابل اترنت متصل به کامپیوتر خود را از جدا کرده، و هر گونه اتصالات بی سیم را غیر فعال کنید.

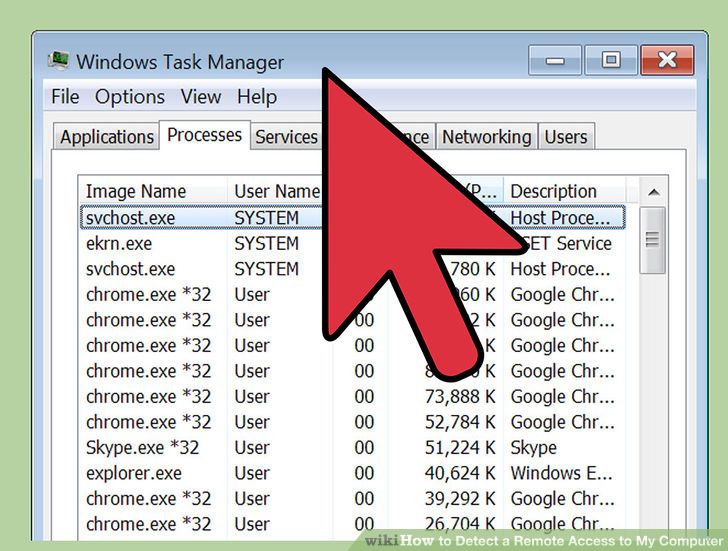

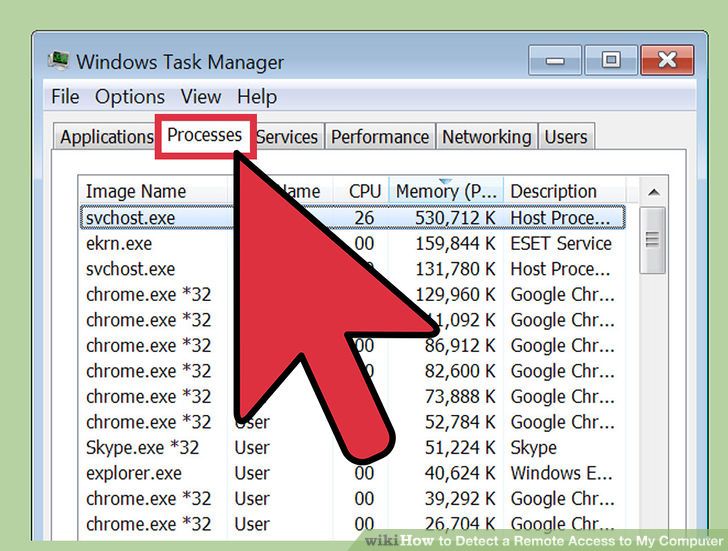

4پنجره های Task Manager یا Activity Monitor را باز کنید. این خدمات می تواند به شما کمک کند تا آنچه در حال حاضر بر روی کامپیوتر شما در حال اجرا می باشد را شناسایی کنید.

4پنجره های Task Manager یا Activity Monitor را باز کنید. این خدمات می تواند به شما کمک کند تا آنچه در حال حاضر بر روی کامپیوتر شما در حال اجرا می باشد را شناسایی کنید.- در ویندوز - کلیدهای Ctrl +؟ و یا Shift + Esc را فشار دهید.

- در مکینتاش - شما می توانید Activity Monitor را در پوشه Utilities در دایرکتوری Applications پیدا کنید.

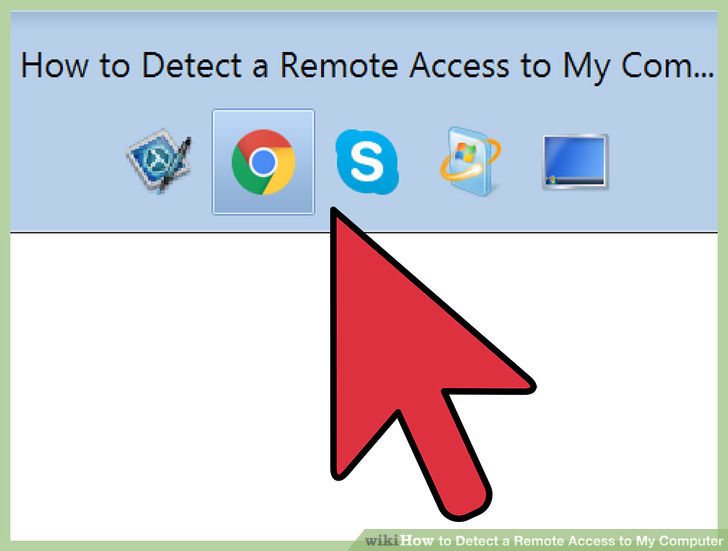

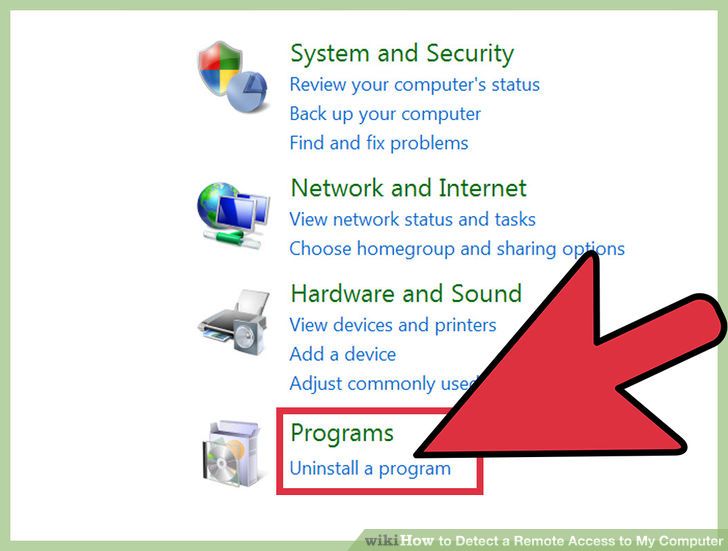

5برنامه های دسترسی از راه دور را در لیست برنامه های در حال اجرای خود جستجو کنید. برنامه های مورد نظر را در لیست برنامه های درحال اجرای خود و همچنین برنامه های غیر معمول و مشکوک جستجو کنید. این برنامه های دسترسی از راه دور بسیار محبوب هستند که ممکن است بدون اجازه شما نصب شده باشد:

5برنامه های دسترسی از راه دور را در لیست برنامه های در حال اجرای خود جستجو کنید. برنامه های مورد نظر را در لیست برنامه های درحال اجرای خود و همچنین برنامه های غیر معمول و مشکوک جستجو کنید. این برنامه های دسترسی از راه دور بسیار محبوب هستند که ممکن است بدون اجازه شما نصب شده باشد:- VNC، RealVNC، TightVNC ، UltraVNC، LogMeIn ، GoToMyPC، TeamViewer

- هر برنامه ای که مشکوک به نظر می رسد یا اینکه شما اصلا تشخیص نمی دهید را جستجو کنید. اگر شما مطمئن نیستید که چه برنامه ای مدنظر می باشد، شما می توانید یک جستجوی تحت وب برای نام فرایند انجام دهید.

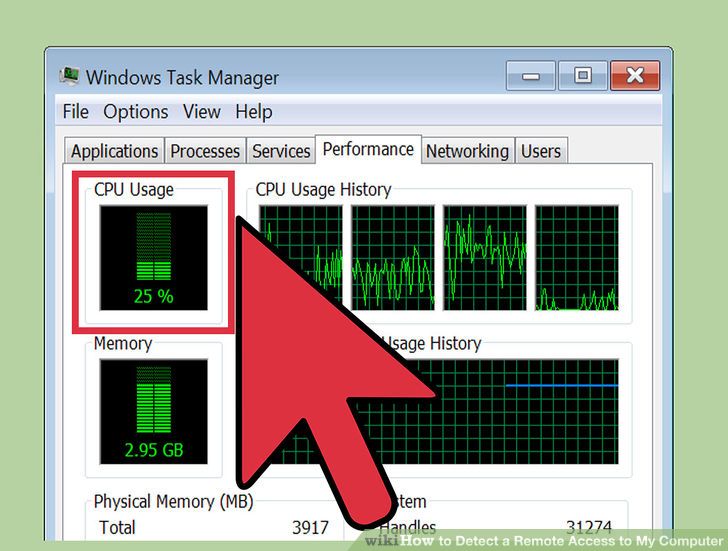

6به دنبال استفاده غیر معمول از CPU باشید. این مورد را می توانید در Task Manager یا Activity Monitor ببینید. در حالی که استفاده بالا از CPU رایج است و نشانگر حمله محسوب نمی شود، استفاده بالا از CPU در هنگام استفاده از رایانه شما می تواند نشان دهد که فرآیندها در پس زمینه اجرا می شوند که ممکن است مجاز نباشد. توجه داشته باشید که استفاده بالا از CPU فقط می تواند یک برنامه به روز رسانی و یا دانلود تورنت در پس زمینه باشد که شما آن را فراموش کرده اید.

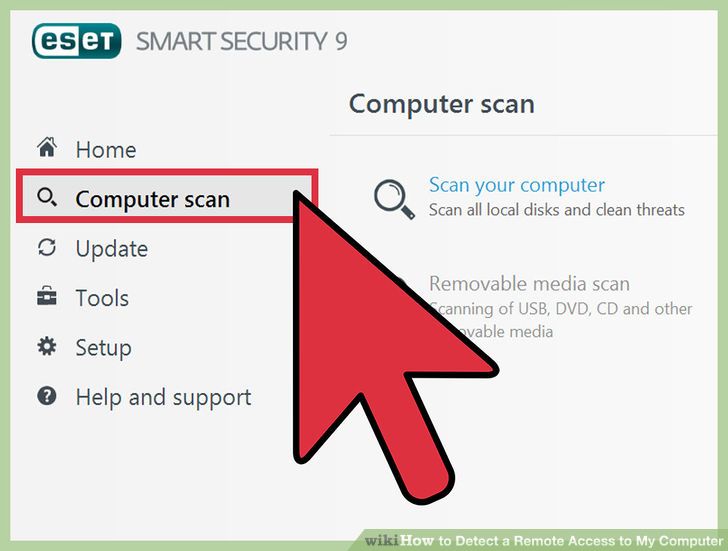

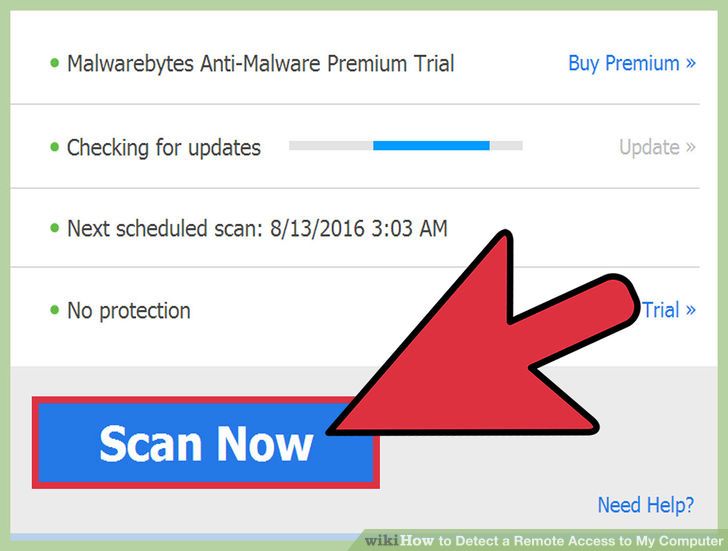

6به دنبال استفاده غیر معمول از CPU باشید. این مورد را می توانید در Task Manager یا Activity Monitor ببینید. در حالی که استفاده بالا از CPU رایج است و نشانگر حمله محسوب نمی شود، استفاده بالا از CPU در هنگام استفاده از رایانه شما می تواند نشان دهد که فرآیندها در پس زمینه اجرا می شوند که ممکن است مجاز نباشد. توجه داشته باشید که استفاده بالا از CPU فقط می تواند یک برنامه به روز رسانی و یا دانلود تورنت در پس زمینه باشد که شما آن را فراموش کرده اید. 7دربرنامه آنتی ویروس خود گزینه اسکن را اجرا کنید. شما باید یک برنامه فعال آنتی ویروس را نصب کنید، حتی اگر آن برنامه فقط Windows Defender باشد. آنتی ویروس خود را باز کنید و اسکن کامل سیستم خود را اجرا کنید. این اسکن ممکن است یک ساعت یا بیشتر طول بکشد.

7دربرنامه آنتی ویروس خود گزینه اسکن را اجرا کنید. شما باید یک برنامه فعال آنتی ویروس را نصب کنید، حتی اگر آن برنامه فقط Windows Defender باشد. آنتی ویروس خود را باز کنید و اسکن کامل سیستم خود را اجرا کنید. این اسکن ممکن است یک ساعت یا بیشتر طول بکشد.- اگر شما آنتی ویروس ندارید، یک برنامه نصب کننده را در رایانه دیگری دانلود کنید و آن را از طریق USB به کامپیوتر خود انتقال دهید. آنتی ویروس را نصب کنید و سپس با آن اسکن را انجام دهید.

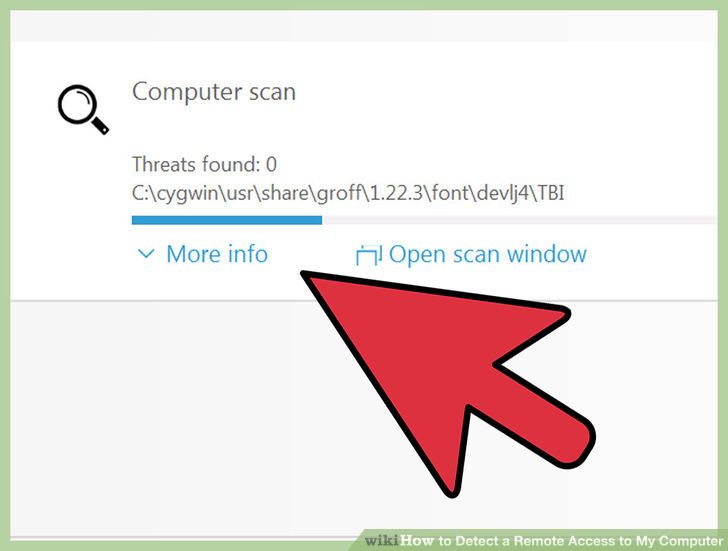

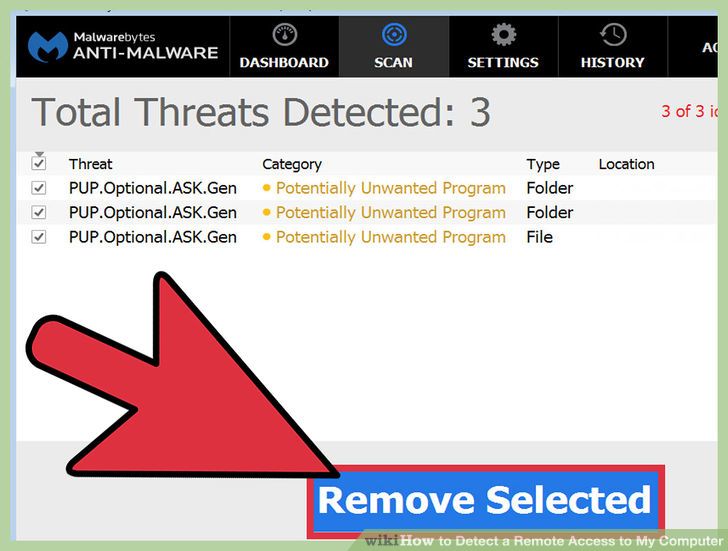

8هر موردی که توسط آنتی ویروس یافت می شود را حذف کنید. اگر آنتی ویروس بر روی کامپیوتر شما نرم افزار مخرب را پیدا کند، مطمئن شوید که آن را با استفاده از روش های ارائه شده توسط آنتی ویروس گارانتی کرده اید. این باعث می شود برنامه های مخرب همچنان روی کامپیوتر شما تأثیر نگذارد.

8هر موردی که توسط آنتی ویروس یافت می شود را حذف کنید. اگر آنتی ویروس بر روی کامپیوتر شما نرم افزار مخرب را پیدا کند، مطمئن شوید که آن را با استفاده از روش های ارائه شده توسط آنتی ویروس گارانتی کرده اید. این باعث می شود برنامه های مخرب همچنان روی کامپیوتر شما تأثیر نگذارد. 9آنتی تروجان Malwarebytes را دانلود و نصب کنید. این یک اسکنر ثانویه است و مواردی را پیدا خواهد کرد که ممکن است توسط آنتی ویروس شما از دست رفته باشد. شما می توانید آن را به صورت رایگان از malwarebytes.org دانلود کنید.

9آنتی تروجان Malwarebytes را دانلود و نصب کنید. این یک اسکنر ثانویه است و مواردی را پیدا خواهد کرد که ممکن است توسط آنتی ویروس شما از دست رفته باشد. شما می توانید آن را به صورت رایگان از malwarebytes.org دانلود کنید.- از آنجا که رایانه شما در حال حاضر از اینترنت قطع شده است، باید برنامه نصب کننده را در رایانه دیگری دانلود کنید و از طریق درایو USB آن را به کامپیوتر خود منتقل کنید

10کامپیوتر خود را با آنتی تروجان اسکن کنید. اسکن به احتمال زیاد حدود نیم ساعت طول خواهد کشید تا تکمیل شود. آنتی تروجان برنامه های نفوذی که ممکن است رایانه شما را کنترل کند، جستجو خواهد کرد.

10کامپیوتر خود را با آنتی تروجان اسکن کنید. اسکن به احتمال زیاد حدود نیم ساعت طول خواهد کشید تا تکمیل شود. آنتی تروجان برنامه های نفوذی که ممکن است رایانه شما را کنترل کند، جستجو خواهد کرد. 11هر موردی که یافت می شود را گارانتی کنید. اگر ضد تروجان در حین اسکن هر گونه آیتمی را شناسایی کند، آنتی ویروس آنها را جلوگیری خواهد کرد.

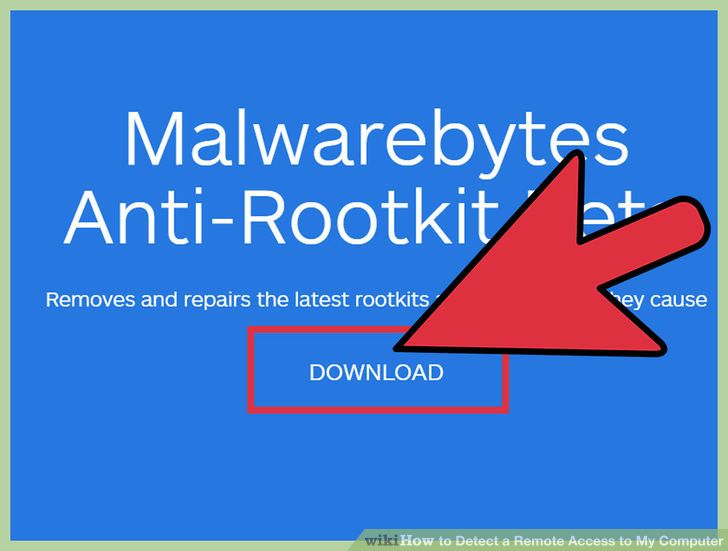

11هر موردی که یافت می شود را گارانتی کنید. اگر ضد تروجان در حین اسکن هر گونه آیتمی را شناسایی کند، آنتی ویروس آنها را جلوگیری خواهد کرد. 12برنامه Malwarebytes Anti-Rootkit Beta را دانلود و اجرا کنید. شما می توانید این برنامه را از malwarebytes.org/antirootkit/ دریافت کنید. این برنامه "rootkits" را شناسایی و حذف می کند که از برنامه های مخرب هستند که بطور عمیق در فایل های سیستم شما وجود دارد. این برنامه کامپیوتر شما را اسکن می کند که ممکن است فرایند تکمیل آن طول بکشد.

12برنامه Malwarebytes Anti-Rootkit Beta را دانلود و اجرا کنید. شما می توانید این برنامه را از malwarebytes.org/antirootkit/ دریافت کنید. این برنامه "rootkits" را شناسایی و حذف می کند که از برنامه های مخرب هستند که بطور عمیق در فایل های سیستم شما وجود دارد. این برنامه کامپیوتر شما را اسکن می کند که ممکن است فرایند تکمیل آن طول بکشد. 13پس از حذف هر نرم افزار مخرب، کامپیوتر خود را بازرسی کنید. اگر آنتی ویروس و یا آنتی تروجانبرنامه های مخرب را پیدا کردند، ممکن است بتوانید خرابی را با موفقیت حذف کنید، اما باید کامپیوتر خود به شدت تحت نظر داشته باشید تا اطمینان حاصل شود که این خرابی پنهان نشود.

13پس از حذف هر نرم افزار مخرب، کامپیوتر خود را بازرسی کنید. اگر آنتی ویروس و یا آنتی تروجانبرنامه های مخرب را پیدا کردند، ممکن است بتوانید خرابی را با موفقیت حذف کنید، اما باید کامپیوتر خود به شدت تحت نظر داشته باشید تا اطمینان حاصل شود که این خرابی پنهان نشود. 14تمام رمزهای عبور خود را تغییر دهید. اگر رایانه شما به خطر افتاده باشد، این امکان وجود دارد که تمام گذرواژه های شما توسط یک keylogger ثبت شده باشد. اگر مطمئن هستید که خرابی از بین رفته است، گذرواژه ها را برای همه حسابهای مختلف خود تغییر دهید. شما باید از یک رمز عبور یکسان برای چند سرویس مختلف استفاده نکنید.

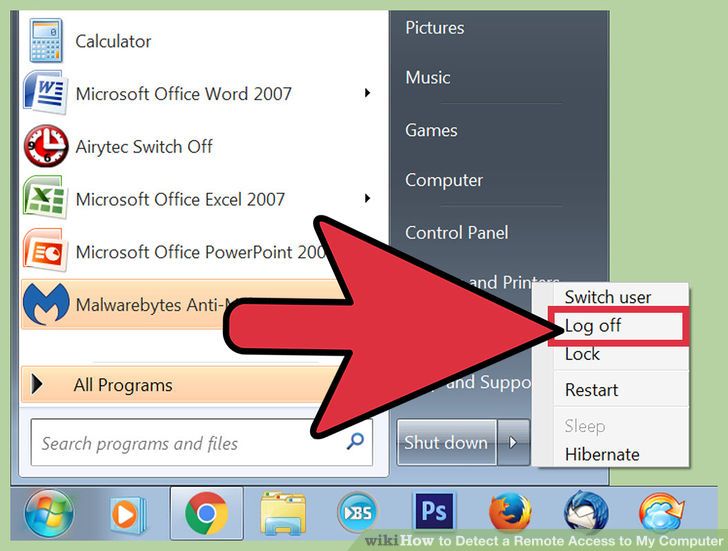

14تمام رمزهای عبور خود را تغییر دهید. اگر رایانه شما به خطر افتاده باشد، این امکان وجود دارد که تمام گذرواژه های شما توسط یک keylogger ثبت شده باشد. اگر مطمئن هستید که خرابی از بین رفته است، گذرواژه ها را برای همه حسابهای مختلف خود تغییر دهید. شما باید از یک رمز عبور یکسان برای چند سرویس مختلف استفاده نکنید. 15از همه برنامه ها در هر جای کامپیوتر خود بیرون بیایید. پس از تغییر کلمات عبور خود، از طریق هر حساب وارد شوید و سپس به طور کامل از سیستم خارج شوید. اطمینان حاصل کنید از هر دستگاهی که در حال حاضر از آن استفاده میکنید بدرستی خارج شوید. این کار باعث می شود که گذرواژه های جدید اعمال شود و دیگران قادر به استفاده از آن ها نخواهند بود.

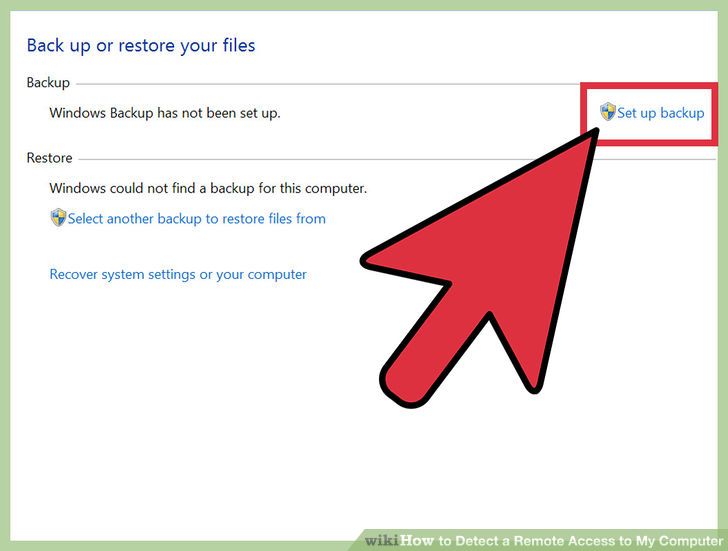

15از همه برنامه ها در هر جای کامپیوتر خود بیرون بیایید. پس از تغییر کلمات عبور خود، از طریق هر حساب وارد شوید و سپس به طور کامل از سیستم خارج شوید. اطمینان حاصل کنید از هر دستگاهی که در حال حاضر از آن استفاده میکنید بدرستی خارج شوید. این کار باعث می شود که گذرواژه های جدید اعمال شود و دیگران قادر به استفاده از آن ها نخواهند بود. 16اگر نمی توانید از نفوذ خلاص شوید، سیستم را بطور کامل پاک کنید. اگر هنوز در مورد نفوذ تجربه داشته باشید یا نگران باشید که هنوز آلوده شده اید، تنها راه مطمئن شدن این است که سیستم خود را پاک کنید و سیستم عامل خود را مجددا نصب کنید. ابتدا باید همه داده های مهم را بک آپ گیری کنید، زیرا همه چیز حذف و تنظیمات مجدد انجام خواهد شد.

16اگر نمی توانید از نفوذ خلاص شوید، سیستم را بطور کامل پاک کنید. اگر هنوز در مورد نفوذ تجربه داشته باشید یا نگران باشید که هنوز آلوده شده اید، تنها راه مطمئن شدن این است که سیستم خود را پاک کنید و سیستم عامل خود را مجددا نصب کنید. ابتدا باید همه داده های مهم را بک آپ گیری کنید، زیرا همه چیز حذف و تنظیمات مجدد انجام خواهد شد.- هنگام بک آپ گیری هر گونه اطلاعات از یک ماشین آلوده، مطمئن شوید که قبل از هرگونه پشتیبان گیری، هر فایل را اسکن کرده باشید. همیشه یک احتمال وجود دارد که معرفی مجدد یک فایل قدیمی به یک آلودگی مجدد تبدیل شود.

- برای دستورالعمل های مربوط به فرمت کردن ویندوز یا Mac خود و نصب مجدد سیستم عامل، بخش «Wipe Clean a Computer and Start Over» را مشاهده کنید.

بخش 2

جلوگیری از نفوذهای آینده

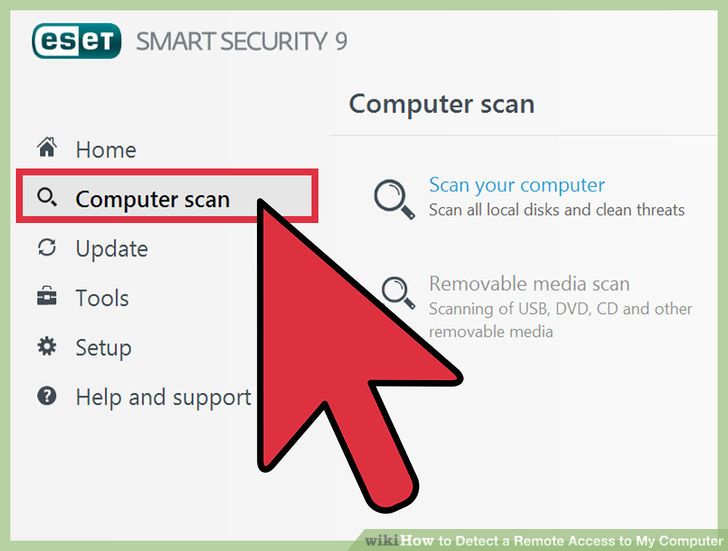

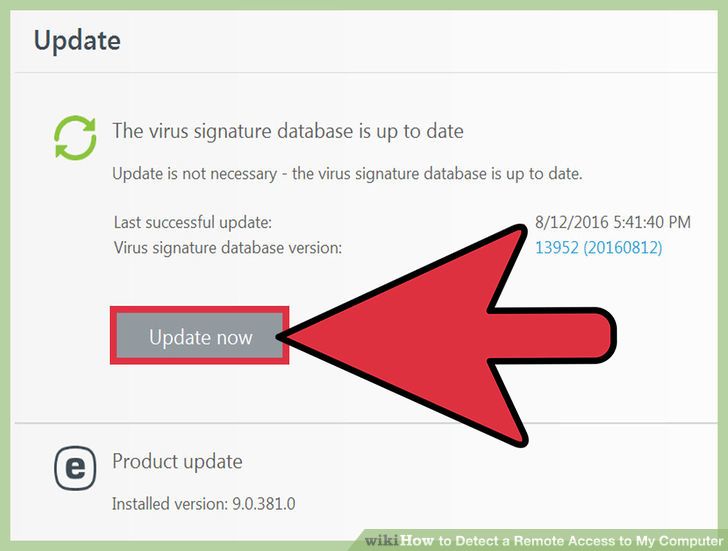

1اطمینان حاصل شودکه نرم افزار آنتی ویروس شما به روز رسانی و فعال شده باشد. یک برنامه آنتی ویروس بروز رسانی شده می تواند حملات زیادی را قبل از رخ دادن شناسایی کند. ویندوز همراه با برنامه ای به نام Windows Defender می باشد که یک آنتی ویروس است و به صورت خودکار به روزرسانی می شود و در پس زمینه کار می کند. همچنین چندین برنامه رایگان و در دسترس وجود دارند مانند BitDefender، avast !، و AVG. شما فقط یک برنامه آنتی ویروس نصب شده نیاز دارید.

1اطمینان حاصل شودکه نرم افزار آنتی ویروس شما به روز رسانی و فعال شده باشد. یک برنامه آنتی ویروس بروز رسانی شده می تواند حملات زیادی را قبل از رخ دادن شناسایی کند. ویندوز همراه با برنامه ای به نام Windows Defender می باشد که یک آنتی ویروس است و به صورت خودکار به روزرسانی می شود و در پس زمینه کار می کند. همچنین چندین برنامه رایگان و در دسترس وجود دارند مانند BitDefender، avast !، و AVG. شما فقط یک برنامه آنتی ویروس نصب شده نیاز دارید.- دستورالعملهای مربوط به فعال کردن Windows Defender در ویندوز خود را در Turn on Windows Defender ببینید.

- اگر نمی خواهید از Defender استفاده کنید، برای دستورالعمل های نصب یک برنامه آنتی ویروس، Install an Antivirus را ببینید. اگر برنامه آنتی ویروس دیگری را نصب کنید برنامه Windows Defender به صورت خودکار غیرفعال خواهد شد.

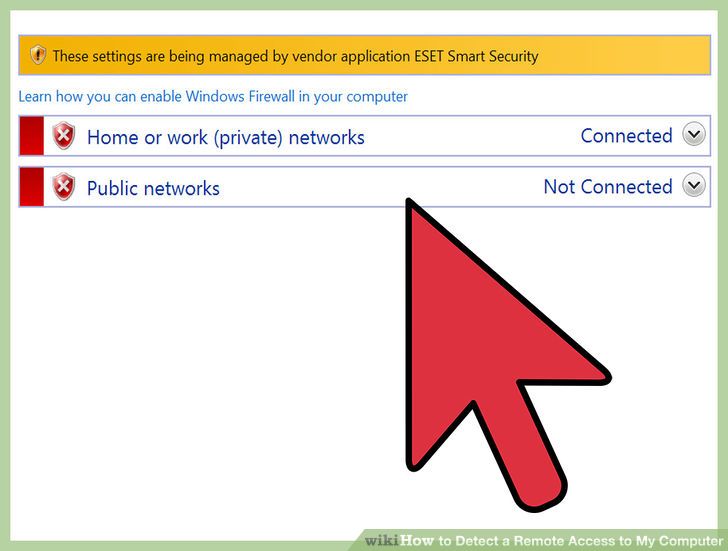

2مطمئن شوید فایروال شما به درستی پیکربندی شده است. اگر شما یک برنامه غیر از سرور وب را اجرا می کنید که نیاز به دسترسی از راه دور به رایانه شما می باشد، هیچ دلیلی وجود ندارد که پورت های سیستم شما باز باشد. اکثر برنامه هایی که به پورت نیاز دارند از UPnP استفاده می کنند، که پورت ها را در صورت لزوم باز می کنند و سپس زمانی که برنامه در حال استفاده نیست دوباره می بندند. باز نگه داشتن پورت ها به طور نامحدود، شبکه شما را برای نفوذ مناسب خواهد کرد.

2مطمئن شوید فایروال شما به درستی پیکربندی شده است. اگر شما یک برنامه غیر از سرور وب را اجرا می کنید که نیاز به دسترسی از راه دور به رایانه شما می باشد، هیچ دلیلی وجود ندارد که پورت های سیستم شما باز باشد. اکثر برنامه هایی که به پورت نیاز دارند از UPnP استفاده می کنند، که پورت ها را در صورت لزوم باز می کنند و سپس زمانی که برنامه در حال استفاده نیست دوباره می بندند. باز نگه داشتن پورت ها به طور نامحدود، شبکه شما را برای نفوذ مناسب خواهد کرد.- به قسمت Set Up Port Forwarding on a Router مراجعه کنید و اطمینان حاصل کنید که هیچ یک از پورت های شما باز نیست، مگر اینکه برای سرور مورد نظر شما لازم باشد

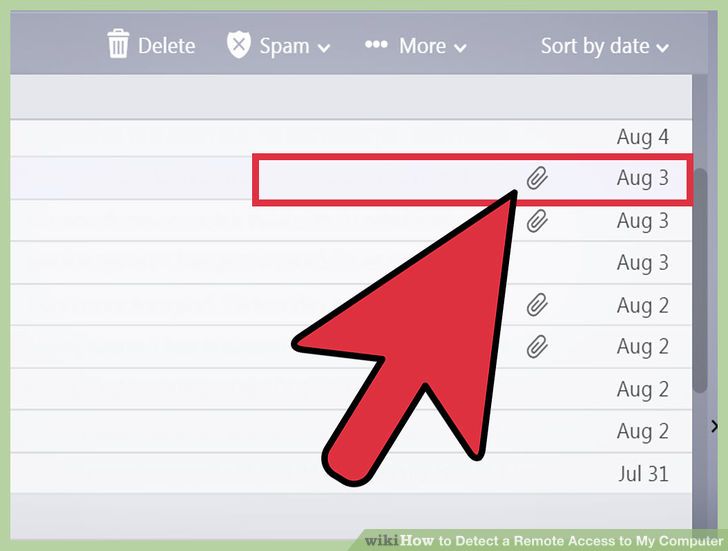

3نسبت به پیوست های ایمیل خود بسیار مراقب باشید. پیوست های ایمیل یکی از رایج ترین روش ها برای ورود ویروس ها و بدافزارها به سیستم شما می باشد. فقط پیوست های مربوط به فرستندگان قابل اعتماد را باز کنید و حتی اطمینان حاصل کنید که شخص با قصد قبلی فایل پیوست را برای شما ارسال کند. اگر یکی از مخاطبین شما با یک ویروس آلوده شده باشد، ممکن است بدون آگاهی پیوست ها را به همراه ویروسها ارسال کنند.

3نسبت به پیوست های ایمیل خود بسیار مراقب باشید. پیوست های ایمیل یکی از رایج ترین روش ها برای ورود ویروس ها و بدافزارها به سیستم شما می باشد. فقط پیوست های مربوط به فرستندگان قابل اعتماد را باز کنید و حتی اطمینان حاصل کنید که شخص با قصد قبلی فایل پیوست را برای شما ارسال کند. اگر یکی از مخاطبین شما با یک ویروس آلوده شده باشد، ممکن است بدون آگاهی پیوست ها را به همراه ویروسها ارسال کنند. 4اطمینان حاصل کنید که رمزهای عبور شما قوی و منحصر به فرد هستند. هر یک از سرویس ها یا برنامه هایی که از آن استفاده می کنید و از سیستم رمزگذاری پشتیبانی می کنند باید رمز عبور منحصر به فرد و دشواری داشته باشند. این کار اطمینان حاصل می کند که یک هکر نمی تواند از یک سرویس هک شده برای دسترسی به یک رمز عبور استفاده کند. برای راهنمایی در مورد استفاده و مدیریت رمز عبور به منظور مدیریت آسانتر می توانید به بخش Manage Your Passwords مراجعه کنید.

4اطمینان حاصل کنید که رمزهای عبور شما قوی و منحصر به فرد هستند. هر یک از سرویس ها یا برنامه هایی که از آن استفاده می کنید و از سیستم رمزگذاری پشتیبانی می کنند باید رمز عبور منحصر به فرد و دشواری داشته باشند. این کار اطمینان حاصل می کند که یک هکر نمی تواند از یک سرویس هک شده برای دسترسی به یک رمز عبور استفاده کند. برای راهنمایی در مورد استفاده و مدیریت رمز عبور به منظور مدیریت آسانتر می توانید به بخش Manage Your Passwords مراجعه کنید. 5سعی کنید از مکان های عمومی Wi-Fi اجتناب کنید. مکان های عمومی Wi-Fi خطرناک هستند، زیرا شما هیچ کنترلی بر روی شبکه ندارید. شما نمیتوانید بفهمید که آیا فرد دیگری با استفاده از آن نقطه بر ترافیک ورودی یا خروجی کامپیوتر شما نظارت دارد و آن را کنترل می کند. با انجام این کار، آنها می توانند به مرورگر شما دسترسی پیدا کنند یا اتفاق های بدتری رخ دهد. هر زمان که به نقطه ی عمومی Wi-Fi متصل می شوید شما می توانید این خطرات را با استفاده از VPN کاهش دهید زیرا انتقال اطلاعات شما را رمزگذاری می کند.

5سعی کنید از مکان های عمومی Wi-Fi اجتناب کنید. مکان های عمومی Wi-Fi خطرناک هستند، زیرا شما هیچ کنترلی بر روی شبکه ندارید. شما نمیتوانید بفهمید که آیا فرد دیگری با استفاده از آن نقطه بر ترافیک ورودی یا خروجی کامپیوتر شما نظارت دارد و آن را کنترل می کند. با انجام این کار، آنها می توانند به مرورگر شما دسترسی پیدا کنند یا اتفاق های بدتری رخ دهد. هر زمان که به نقطه ی عمومی Wi-Fi متصل می شوید شما می توانید این خطرات را با استفاده از VPN کاهش دهید زیرا انتقال اطلاعات شما را رمزگذاری می کند.- برای تنظیم دستورالعمل در مورد تنظیم یک اتصال به سرویس VPN می توانید بخش Configure a VPN را ببینید.

6از برنامه های دانلود شده آنلاین مطمئن باشید. بسیاری از برنامه های رایگان که شما بصورت آنلاین پیدا می کنید معمولا با نرم افزارهای اضافی هستند که شما احتمالا آنها را نمی خواهید. در طول فرآیند نصب، توجه دقیق خود را جلب کنید تا اطمینان حاصل شود که برنامه های اضافی را نصب نکنید. از دانلود نرم افزارهای جاسوسی اجتناب کنید، یک راه معمول برای آلوده کردن سیستم شما توسط ویروس ها استفاده از نرم افزارهای اضافی است.

6از برنامه های دانلود شده آنلاین مطمئن باشید. بسیاری از برنامه های رایگان که شما بصورت آنلاین پیدا می کنید معمولا با نرم افزارهای اضافی هستند که شما احتمالا آنها را نمی خواهید. در طول فرآیند نصب، توجه دقیق خود را جلب کنید تا اطمینان حاصل شود که برنامه های اضافی را نصب نکنید. از دانلود نرم افزارهای جاسوسی اجتناب کنید، یک راه معمول برای آلوده کردن سیستم شما توسط ویروس ها استفاده از نرم افزارهای اضافی است.